2019年、トレンドマイクロは、コロンビアを拠点として、南米諸国の企業に対してメール攻撃を展開していると思われる攻撃者についてブログ記事を公開しました。この攻撃者は「APT-C-36」、或いは「Blind Eagle」と呼ばれることもあります。本ブログ記事では、トレンドマイクロがAPT-C-36の動向の追跡中に確認したメール攻撃に関する新たな調査結果を共有します。

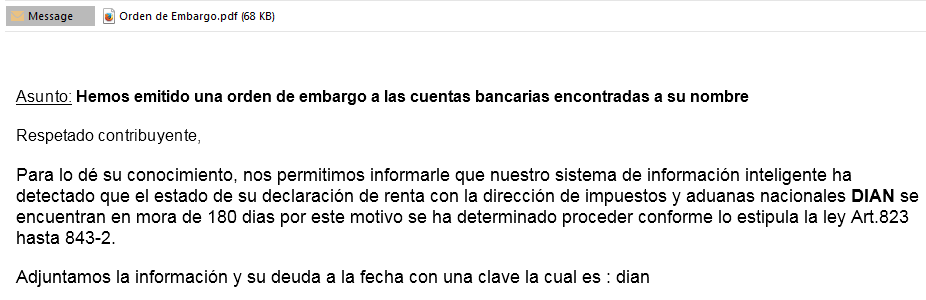

図1:APT-C-36によるコロンビア政府税関当局を偽装した攻撃メール例

攻撃メールにだまされた受信者は、最終的に遠隔操作ツール(RAT)に感染します。APT-C-36は商用やオープンソースなどで一般に入手可能なRATを用いることで有名です。時間の経過とともに、同攻撃者は使用するRATを切り替えています。トレンドマイクロでは、これまでに、APT-C-36が以下のRATを使用していた事実を確認しています。

送り付けられた電子メール

APT-C-36はターゲットに対して様々な戦略を使い分けていました。詐欺メールの多くはコロンビア政府の税関当局である「Dirección de Impuestos y Aduanas Nacionales (DIAN)」を装ったスペイン語によるなりすましメールであり、同攻撃者は以前からこの手法を使用しています。図1の例では、コロンビア税関を名乗り、インテリジェントITシステムが180日間の滞納を検知したため、あなたの銀行口座の差押命令が出されている、という内容で、詳細については添付ファイルに記載されているとしてパスワード保護された添付ファイルを開かせます。添付ファイル名は、日本語で「差押命令」を意味します。

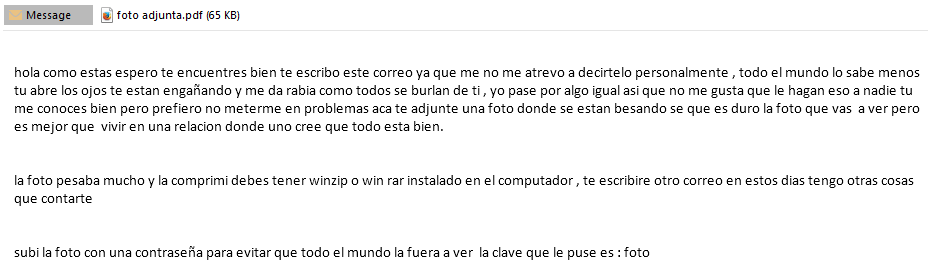

また、今回確認した別のメール(図2)では、受信者のパートナーが浮気をしていることを示す写真が含まれていると記載されています。図1の事例と同様に、受信者はパスワード保護された添付ファイルを開き、パスワードを入力して内容を確認するよう求められます。これら一連の電子メールは、不適切な句読点の使い方と文体で記載されており、フィッシング詐欺の典型的な特徴と言えます。

図2:パートナーの浮気の証拠写真と主張する内容の攻撃メール例

以下、メール本文の和訳

「こんにちは、お元気ですか。元気だといいのですが。 私はあえて直接あなたに話すつもりはないので、私はあなたにこのメールを書きます。 あなた以外は誰もが知っています、目を開けてください、あなたはだまされています、そして私は他の人があなたについてどのように笑っているのか好きではありません。 私も同じような状況を経験しました。そのため、誰かが他の人にそれをするのは好きではありません。 あなたは私をよく知っています、私はトラブルを起こさないことを好みます。 彼らがキスをしているところに写真を添付しました。見づらいことは承知していますが、大丈夫だと思うような関係を築くよりはましです。

画像が大きすぎたので圧縮しました。WinzipまたはWinrarをインストールする必要があります。 私は次のように別のメールを書きます、私はあなたに言うことがもっとあります。

他の人に見られないように、パスワード付きの写真をアップロードしました。 パスワードは「foto」です。」

これらのメールの送信者アドレスはDIAN(コロンビア政府の税関当局)を装った虚偽のアドレス、或いは、虚偽の女性に扮したHotmail.comのアドレスのいずれかになります。送信元のIPアドレスは常にVPNプロバイダのものです。

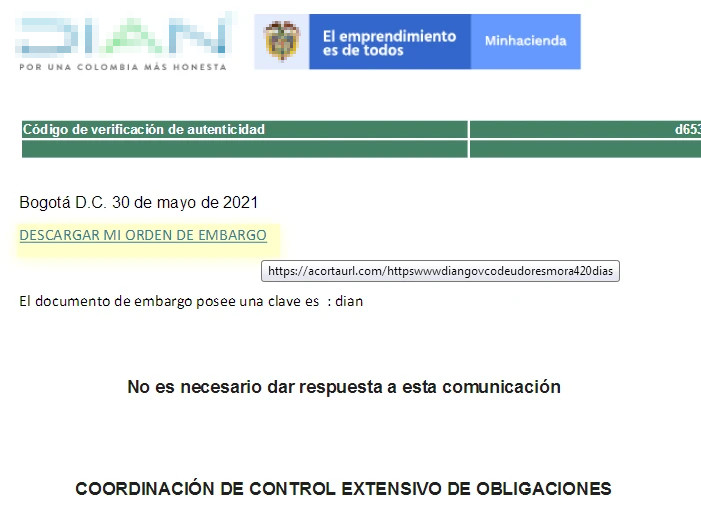

一連のフィッシングメールで送り付けられる文書は、リンクを含むPDFファイル、或いは、DOCXファイルです。以下は、トレンドマイクロはDIAN(図3)を偽装した文書のサンプル、およびGoogle Photos(図4)を偽装した別の文書のサンプルです。

図3:コロンビア税関当局を偽装する添付ファイルの例

文書内のURLリンクで受信者を不正サイトへ誘導する

図4:Google Photosを偽装した添付ファイルの例

文書内のURLリンクで受信者を不正サイトへ誘導する

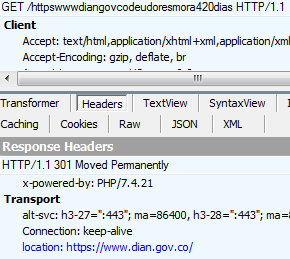

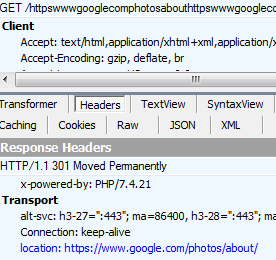

文書内のハイパーリンクにカーソルを重ねると、誘導先サイトのURLが表示されます。同前回2019年のブログ記事でも記載した通り、APT-C-36は「cort.as」、「acortaurl.com」および「gtly.to」といった短縮URLを使用しています。これらの短縮URLでは、アクセスしてきたユーザの所在地からターゲットを絞り込むことが可能です。攻撃者のターゲットではない国のユーザがリンクをクリックした場合には、正規のホームページに接続されます。また、この短縮URLには主要なVPNサービスを検出する機能が備わっており、図5、図6に示す通り、いずれの場合も、短縮URLはユーザを不正リンクへと接続せずに、正規のホームページへと誘導します。

図5:アクセスしたユーザの所在地情報からコロンビア非居住者のIP又はVPNを検出すると、DIANの正規ウェブサイトへと誘導

図6:アクセスしたユーザの所在地情報からコロンビア非居住者のIP又はVPNを検出すると、Google Photosの正規ウェブサイトへと誘導

しかし、所在地の基準を満たすと、ユーザはファイルホスティングサーバへとリダイレクトされて、自動的にファイルがダウンロードされます(図7)。

図7:パスワードで保護されたアーカイブが格納されているファイルストレージの例

ダウンロードされたファイルはパスワードで保護されたアーカイブであり、そのパスワードは電子メール、添付ファイルもしくはその両方に記載されています。パスワードは通常、「dian」、「foto」、「1234」のようにシンプルです。

ペイロード

トレンドマイクロでは、パスワードで保護されているアーカイブ内の実行可能ファイルの難読化を解除した後、「BitRAT」と呼ばれているRATを発見しました。このRATは特に新しいものではなく、以前、セキュリティリサーチャにより解析されています。

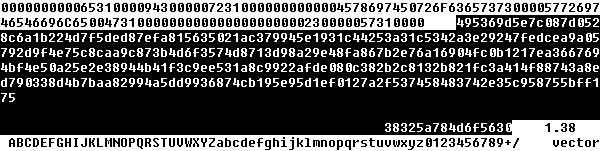

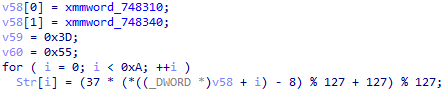

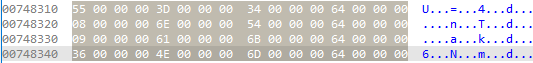

このRATを解析すると、最も興味深い部分は暗号化されたデータブロックのように見えるコンフィギュレーション設定でした(図8)。BitRATの主要な実行可能ファイル内部に16進数の文字列が2件あります。長い方の文字列は暗号化されたコンフィギュレーションで、短い方の文字列は暗号キーの最初の部分です。

図8:暗号化されたBitRATのコンフィギュレーション

多くのマルウェアとは異なり、BitRATでは0000000000000000の初期化ベクタ(IV)をもつCamellia暗号が使用されています。

最終キーを取得するには、複数の計算処理が必要です。図9、図10に示す通り、まず、固定アドレス上のバイト数を基にマジックナンバーを計算します。

図9:BitRATの最終キーのマジックナンバーを求めるアルゴリズム

図10:BitRATの最終キーのマジックナンバーを求める入力データ

各バイトは簡単な計算公式を用いて、以下の通り変換されます。

((((value-0x 08)*0x25) %0x7f)+ 0x7f)% 0x7f

この公式は以下のプロセスでマジックナンバーの計算に用いることができます。

- 例えば、図9、図10のデータを用いると、「78hf326f87」文字列になります。

- この文字列はハードコーティングされた文字列「38325a784d6f5630」に追加され、「38325a784d6f563078hf326f87」という文字列を形成します。

- その後、「38325a784d6f563078hf326f87」をもとに、crc32チェックサムが計算され、「d8e71d19」となります。

- 「0x08」の値がチェックサムに加算され、「d8e71d21」となります。

- チェックサム「d8e71d21」をもとにMD5ハッシュが計算され、「b50d97fb1e3d5fc9cc302384f5718714」となります。

- このMD5ハッシュの前半部分、「b50d97fb1e3d5fc9」がCamellia暗号のキーとなります。

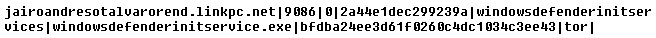

図11の通り、コンフィギュレーションが復号されて、コマンド&コントロール(C&C)やポートを含む以下の文字列となります。

図11:復号後のBitRATコンフィギュレーション

被害を受けた地域・業種

トレンドマイクロが確認した被害を受けたターゲットの所在地の大部分はコロンビアでしたが、エクアドル、スペイン、パナマなどの南米諸国でも被害が確認されました。この点は、標的型電子メールにスペイン語が使用されていることと辻褄が合っています。

APT-C-36の目的は依然として不明ですが、トレンドマイクロでは同攻撃者が金銭の獲得を目的に今回の攻撃を仕掛けているものと想定しています。今回の攻撃は、主に政府、金融機関、ヘルスケア企業など、多くの業界に影響を及ぼしています。また、今回の攻撃で金融業界、通信業界、エネルギー、原油、天然ガス業界が被害を受けている事実を確認しています。

まとめ

今回の一連の調査で、トレンドマイクロはAPT-C-36が展開している新たなTTPsを多数確認しました。トレンドマイクロのリサーチでは、攻撃者が異なる短縮リンクやRATを使用している事実に基づき、頻繁にその攻撃手法を修正していることを確認しています。標的型電子メールは、現在進行中の攻撃の初期の感染ベクタですが、攻撃者は常にペイロードを変更し、地理的フィルタリングを使用するなど、検出回避の手口を改善させています。

APT-C-36は電子メール受信者の所在地および、最も可能性が高いものとして、財務状態をもとに、ターゲットを選定しています。これらの特徴に加え、電子メールの拡散状況から、トレンドマイクロでは攻撃者の最終的な目標は、諜報活動ではなく、金銭的な利得であると判断しています。

■トレンドマイクロの対策

APT-C-36のような攻撃者はマルウェアを拡散し、被害者の防御の一歩先を行く新たな方法を常に模索しています。データを標的型攻撃から守るために、企業にはUser Protectionソリューションやウイルスバスター ビジネスセキュリティといった対策ツールを導入することをお勧めします。不正ファイル、スパムメッセージ、不正URLを検出・ブロックし、エンドユーザや企業をこの種の脅威から保護します。また、継続的に保護対策をアップデートし、スパム、マルウェア、標的型メール、ランサムウェア、ネットワーク侵入前の高度な標的型攻撃を防ぐ、メンテナンス不要のクラウド対策Trend Micro Email Securityなどのツールを導入していただくことも推奨します。同ツールでは、Microsoft Exchange, Microsoft Office 365, Google Appsなどのホスト型及びオンプレミス型メール製品を保護します。

ビジネスセキュリティといった対策ツールを導入することをお勧めします。不正ファイル、スパムメッセージ、不正URLを検出・ブロックし、エンドユーザや企業をこの種の脅威から保護します。また、継続的に保護対策をアップデートし、スパム、マルウェア、標的型メール、ランサムウェア、ネットワーク侵入前の高度な標的型攻撃を防ぐ、メンテナンス不要のクラウド対策Trend Micro Email Securityなどのツールを導入していただくことも推奨します。同ツールでは、Microsoft Exchange, Microsoft Office 365, Google Appsなどのホスト型及びオンプレミス型メール製品を保護します。

侵入の痕跡(Indicators of Compromise, IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

「APT-C-36 Updates Its Spam Campaign Against South American Entities With Commodity RATs」

By Jaromir Horejsi, Daniel Lunghi

翻訳: 谷口 厚志(Core Technology Marketing, Trend Micro Research)

Research)

The post サイバー攻撃グループ「APT-C-36」による南米諸国へのメール攻撃を解説 first appeared on トレンドマイクロ セキュリティブログ.