【追記情報:2021年12月12日(日)】当該脆弱性の詳細情報と検知状況を追記しました。

当該記事の内容は2021年12月11日(土)時点の情報をもとにしており、今後更新される可能性があります。情報に更新があった場合は本記事を適宜更新いたします。

————————————————————————————————————-

米国時間2021年12月9日、Apache Log4j2ログ出力ライブラリの複数のバージョンに影響を与える深刻なゼロデイ脆弱性情報が公開されました。CVE-2021-44228として登録されたこの脆弱性は、様々なブログやレポートで「Log4Shell」と呼ばれています。この脆弱性が悪用されると、影響を受ける環境で特定の文字列をログに記録することにより、任意のコードを実行(RCE:Remote Code Execution)される可能性があります。

影響を受ける対象

影響を受けるとみられるライブラリのバージョンは、2.0-beta 9 から2.14.1.です。

https://repo1.maven.org/maven2/org/apache/logging/log4j/log4j-core/2.15.0/

当該脆弱性の詳細情報

Log4jは、Javaベースのロギングライブラリで、オープンソースとしてApache Webサーバを利用する多くのクラウドサービスを含む、さまざまなエンタープライズアプリケーションに広く導入され、使用されています。

この脆弱性(CVE-2021-44228)は、上記の対象ライブラリバージョンにおけるJava Naming and Directory Interface TM(JNDI)インジェクションの脆弱性です。この脆弱性は、対象バージョンのLog4j 2を使用しているシステムが、ログに記録されたメッセージに信頼できないデータを含んでいる場合に発生します。細工された悪意のあるペイロードがこのデータに含まれている場合、悪意のあるサーバへのJNDI Lookupが実行されます。 結果として、悪意のあるJavaオブジェクトが読み込まれ、最終的にRCEにつながる可能性があります。 また、Message Lookupの置換が有効な場合、ログメッセージやそのパラメータを制御できる攻撃者はLDAPサーバからロードされた任意のコードを実行することができます。

この脆弱性の対象となるライブラリは、多くの企業やクラウドアプリケーションにおいて広く使用されているため、まずはどのシステムがLog4jを使用しているか把握することが課題です。修正プログラムの適用が最善ではあるものの、どのアプリケーションに修正プログラムを適用すべきか精査に時間がかかることが想定されます(ソフトウェア・サプライチェーンリスク)。

また、JDNI Lookupは複数のプロトコルをサポートしていますが、これまでの分析結果によると、悪用可能性はJavaのバージョンと設定に依存しています。つまり、実務的な観点で言えば、対象資産に影響を受けるライブラリが実装されているからといって、即座に当該資産が脆弱であるとは言えず、サーバの設定も踏まえて判断することが推奨されます。

トレンドマイクロ・リサーチでは、本脆弱性およびその悪用方法について引き続き分析を行っており、詳細な情報が得られ次第、本記事を更新いたします。

推奨される対策

まず、ユーザはベンダのパッチが利用可能になった時点ですぐに適用することを強く推奨します。現在、この問題を解決したとされるLog4j2の新バージョン2.15.0がMaven Centralでリリースされています。影響を受ける環境をお持ちの方は、出来る限り早くこのライブラリを更新することを検討してください。さらに、設定ファイルの変更を伴う一時的な緩和策の可能性について、さまざまな情報源から発表されています。

トレンドマイクロ製品による保護

ベンダが提供する修正プログラムに加えてトレンドマイクロは脆弱性を悪用する攻撃をブロックする仮想パッチ(IPS)のルールを提供しています。

- Trend Micro Cloud One – Workload Security and Deep Security IPS Rules

- Rule 1011242 – Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

このルールはデフォルトで推奨されていますが、デフォルト以外のポートで動作しているアプリケーションでは、ポートリストの更新が必要になる場合がありますのでご注意ください。 - Rule 1005177 – Restrict Java Bytecode File (Jar/Class) Download

- Rule 1008610 – Block Object-Graph Navigation Language (OGNL) Expressions Initiation In Apache Struts HTTP Request

- Rule 1011242 – Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

Rule 1008610は、この脅威に関連する可能性のある不審な活動に対する保護/検出を支援するために手動で割り当てることができるSMARTルールです。なお、仮想パッチによりブロックする場合も、ベンダから提供される修正プログラムを別途適用することを推奨しています。

なお、Rule 1008610は初期値では「検出」に設定されているため、本ルールを適用するには「防御」に変更する必要があります。また、ルールの性質上、環境によっては過検知が発生する場合もあるため、環境に応じたテストを行うことが推奨されます。

- Trend Micro Cloud One – Workload Security and Deep Security Log Inspection

- LI Rule 1011241 – Apache Log4j Remote Code Execution Vulnerability (CVE-2021-44228)

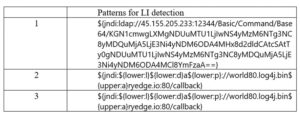

- 将来的に発見されるパターンを検出するために、カスタムLIルールを作成することもできます。 ユーザは、Define a Log Inspection rule for use in policies – Workload Security|Trend Micro Cloud One

Documentationに記載されている手順に従って、パターンマッチングフィールドに以下のサンプルパターンを追加することができます:

Documentationに記載されている手順に従って、パターンマッチングフィールドに以下のサンプルパターンを追加することができます:

- Trend Micro Cloud One – Network Security and TippingPoint DVToolkit CSW file CVE-2021-44228

- Filter C1000001 : HTTP: JNDI Injection in HTTP Header or URI

- なお、本ルールは2021年12月14日にFilter 40627に置き換える予定です。本ルールを利用することで、CVE-2021-44228を悪用する攻撃に特化してブロックできます。

- Trend Micro マルウェア検出パターンについて(VSAPI、機械学習型検索、行動監視、WRS)

- Trend Micro Apex One、Trend Micro Deep Security w/Anti-Malwareなどのエンドポイント、サーバ、メール&ゲートウェイが対象

トレンドマイクロは、1700以上のURL(現在も増加中)をWebレピュテーションサービス(WRS)のデータベースに追加し、この脆弱性を悪用するエクスプロイトに関連するWebサイトをブロックしています。

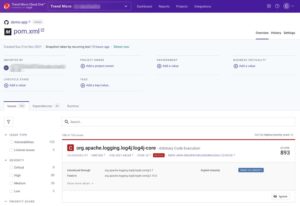

- Trend Micro Cloud One – Application Security

- Trend Micro Cloud One – Application Securityは、実行中のアプリケーションを監視し、予期しないシェルコマンドの実行を阻止することができます。 本製品のRCE設定は、以下の手順で、この脆弱性に関連する特定のエクスプロイトからの保護に役立つように調整できます:

-

- Trend Micro Cloud Oneにログインし、「Application Security」に移動します。

- 左側のメニューで「Groups Policy」を選択し、アプリケーショングループを見つけます。

- まだ有効になっていない場合は、「Remote Command Execution」を有効にします。

- 画面右の「Configure Policy」のハンバーガーアイコンをクリックして、「Add new rule」アイコンをクリックします。

- 「Enter a pattern to match」の欄に「(?s).*」と入力し、「Submit」と「Save Changes」をクリックします。

- 「Remote Command Execution」の項目で「Mitigate」が選択されていることを再確認します。

- Trend Micro Cloud One – Open Source Security by Snyk

- Trend Micro Cloud One – Open Source Security by Snykは、わずかな統合作業で、すべての組織のソースコードリポジトリに存在するlog4jライブラリの脆弱性バージョンを特定することができます。 また、インストール後は、脆弱性のないバージョンへのアップデートの進捗を監視することができます。

トレンドマイクロでは、本脆弱性を悪用した可能性のある行為や、本脆弱性を悪用しようとする行為に関連する可能性のある不正なコードを調査しており、追加の情報がある場合は改めてお知らせいたします。

トレンドマイクロ製品への影響

弊社製品への影響については、以下のアラートアドバイザリをご確認ください。

URL: https://success.trendmicro.com/jp/solution/000289941

参考情報(英語):Trend Micro Technical Support – SECURITY ALERT: Apache Log4j “Log4Shell” Remote Code Execution 0-Day Vulnerability (CVE-2021-44228)

https://success.trendmicro.com/solution/000289940

The post 「Apache Log4j」ライブラリに深刻なゼロデイ脆弱性が発覚 first appeared on トレンドマイクロ セキュリティブログ.