本ブログでは、ランサムウェア「Cring」の攻撃が国内で拡大する状況であったことを、2021年5月の記事でお伝えしました。その際のCringの攻撃活動では初期アクセスを取得するために、安全性の低いリモートデスクトップ(RDP)機能、または仮想プライベートネットワーク(VPN)の脆弱性が悪用されていました。そして今回、CringはWebアプリケーションサーバ「Adobe ColdFusion 9」(11年前のバージョン)に内在する脆弱性を突く攻撃に用いられた脅威として再び注目されており、トレンドマイクロでもその攻撃を確認しました。本ブログ記事では、Cringの攻撃手法で用いられている技術および最も被害を受けている地域・業界について報告いたします。トレンドマイクロ製品では、Cring本体の実行ファイルを「Ransom.Win32.CRING.C」などとして、C#ベースで作成されたCringの検体を「Ransom.MSIL.CRYNG.A」などとして検出します。

■ Cring攻撃で用いられる技術

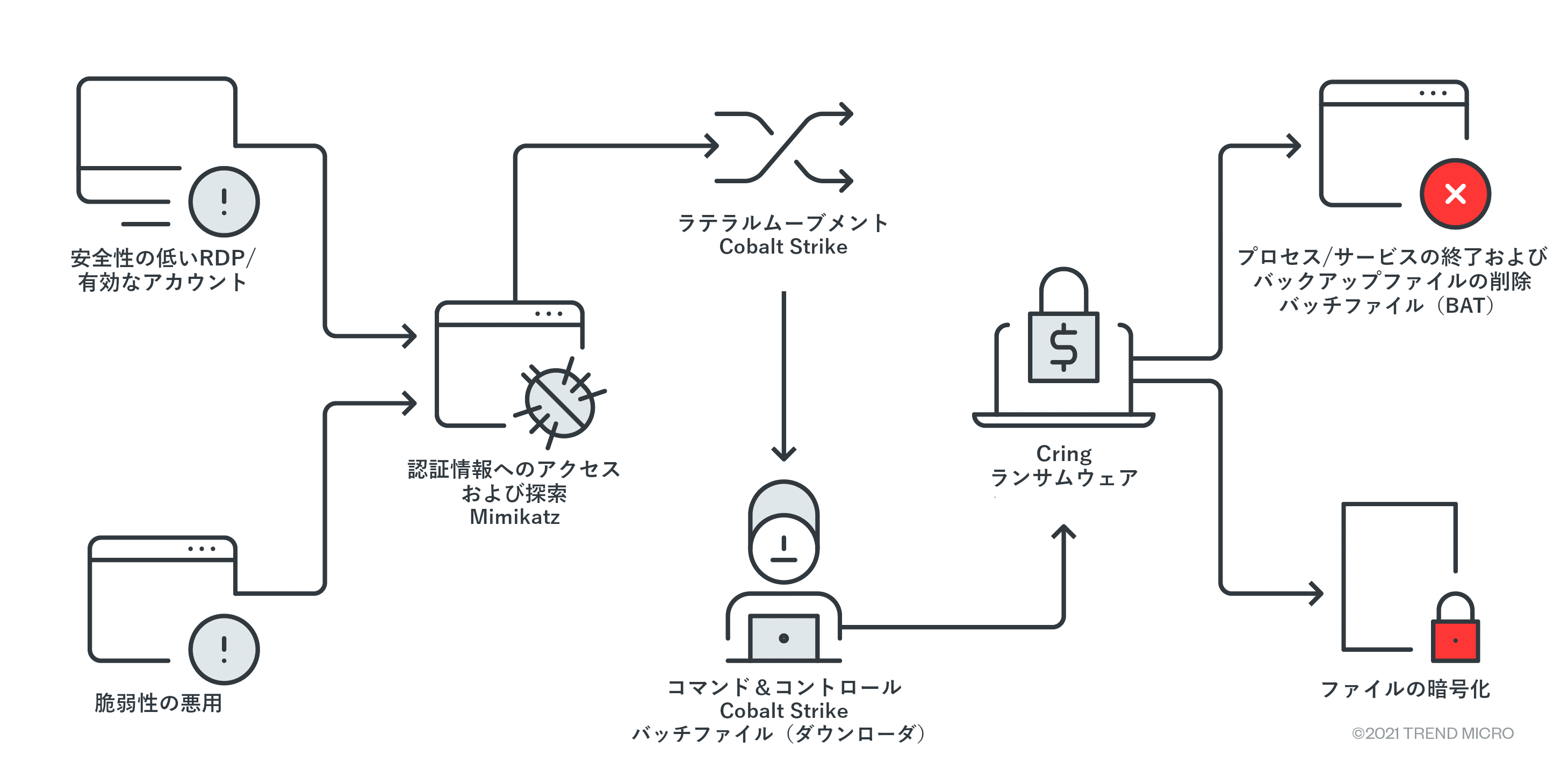

図1:Cring攻撃の感染チェーン

Cringに用いられた感染チェーンについて、MITRE ATT&CKのTACTICSに準じて以下に詳説します。

初期アクセス(Initial Access)

Cring攻撃では、RDP機能やVPNの脆弱性、あるいは予め入手した有効なアカウント情報を通じて侵入を行います。以前に確認した攻撃では、FortiGateのVPNサーバの脆弱性「CVE-2018-13379」を悪用していました。さらに今回、上述したAdobe ColdFusionの脆弱性「CVE-2010-2861」を悪用してシステムに侵入する手口を初めて確認しました。これは、Cringにとっても新たな展開手法です。

認証情報へのアクセス(Credential Access)

他のランサムウェア攻撃と同様に、Cringを背後で操る攻撃者も正規ツールを悪用します。これらのツールの1つにMimikatzがあり、感染システムにログインしたユーザのアカウント認証情報を窃取するために悪用されました。

横展開およびセキュリティ回避(Lateral Movement and Defence Evasion)

ラテラルムーブメント(横展開)は、商用のペネトレーションテスト(侵入テスト)ツール「Cobalt Strike」を介して実行されました。またこのツールは、感染システムのセキュリティ機能を低下させるなど、後に様々な目的のために使用されるバッチファイル(BAT)を配信するためにも悪用されました。

コマンド&コントロールおよび実行(Command and Control and Execution)

さらにCobalt Strikeは、主要なコマンド&コントロール(C&C)サーバとの継続的な通信のやり取りを行うために悪用されました。

バッチファイルは、侵害されたネットワーク内の他のシステム上にCringをダウンロードして実行するために使用されました。加えてこのバッチファイルは、Windowsの正規コマンドラインツール「CertUtilプログラム」を悪用して、Cringをダウンロードします。

影響(Impact)

Cringは感染システム内で実行されると、自身の暗号化活動を妨げる可能性のあるサービスやプロセスを無効化します。さらにCringはバックアップファイルやフォルダを削除します。これにより被害者は、暗号化されたファイルの復元が困難となり、システムの復旧などと引き換えに要求される身代金の支払いを余儀なくされる可能性が高まることになります。

最終的にCringはファイルの暗号化活動を実行したのち、バッチファイルを使って自身を削除します。

■ ランサムウェア「Cring」が検出された地域および業界

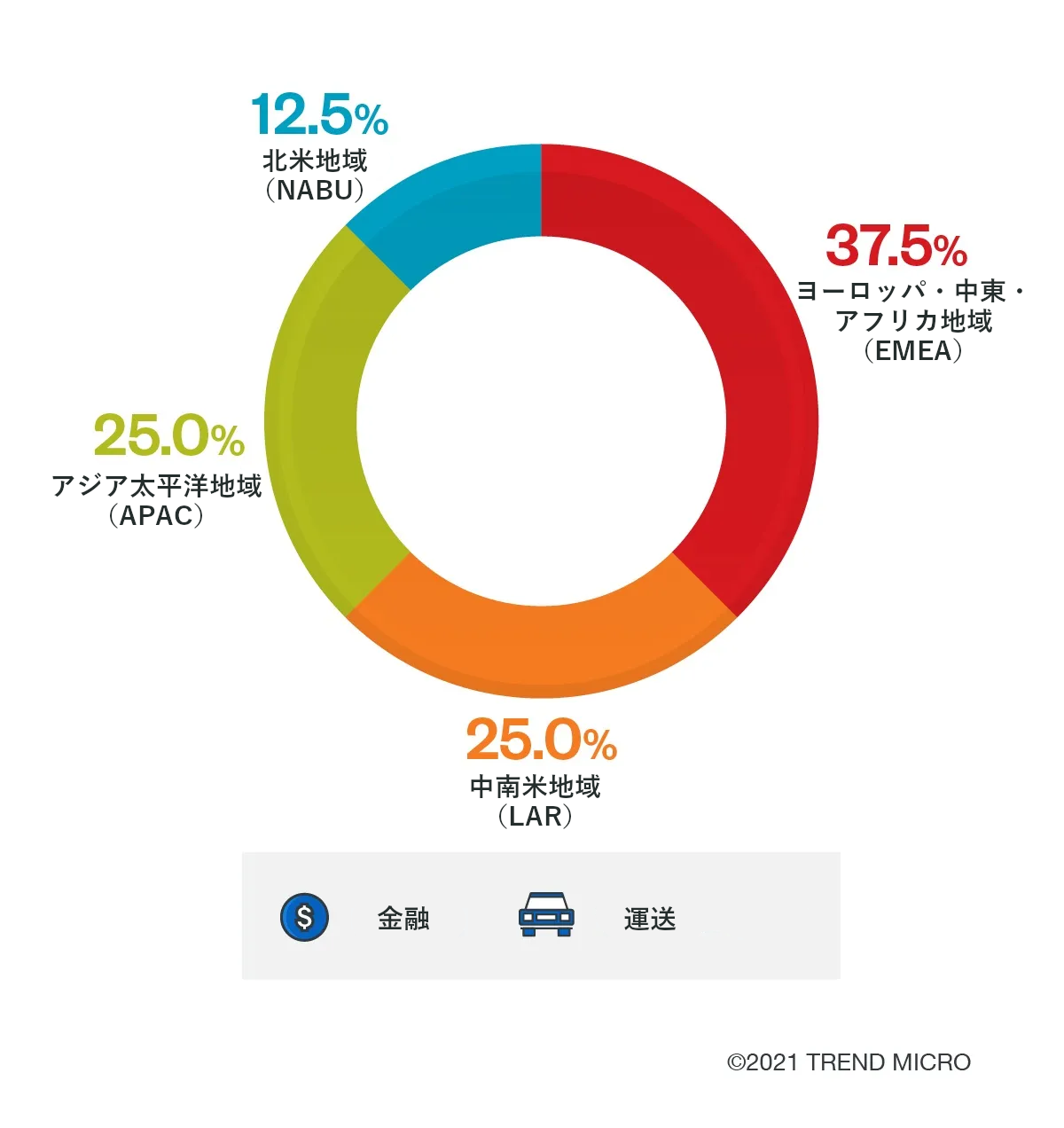

トレンドマイクロのデータによると、攻撃の試みが検出されたCringのほとんどは、ヨーロッパ・中東・アフリカ(EMEA)地域で観測されていたことがわかりました。さらに、中南米地域(LAR)、アジア太平洋地域(APAC)、北米地域(NABU)でもインシデントが発生しています。

上記の地域で影響を受けた国としては、アゼルバイジャン、ブラジル、イタリア、メキシコ、サウジアラビア、米国、トルコ、そして日本などがあります。業種別では、金融、運送の分野で検出されました。2021年上半期セキュリティラウンドアップでもお伝えした通り、実際にランサムウェアは重要な業界を一貫して攻撃しています。

■ ランサムウェアの被害に遭わないためには

ランサムウェアに対しては予防が最も効果的な保護手段の一つです。脆弱性に修正プログラム(パッチ)を適用したり、システムに異常な動きがないか監視したりするなど、積極的なアプローチをとることで、ランサムウェアがシステムに大きな被害をもたらす前に攻撃活動を食い止めることができます。

大局的な視点からランサムウェア対策の計画を立てることで、企業や組織はどのステップを優先すべきかを知ることができます。本記事では、米国の非営利団体「Center of Internet Security(CIS)」および「米国立標準技術研究所(NIST)」が策定したフレームワークを参考にしたベストプラクティスを紹介します。

- イベントの監査および棚卸の作成:

イベントやインシデントのログをすべて監査・監視し、異常なパターンや行動を特定すること。組織が所有するすべての資産およびデータの棚卸を作成し、特定のシステムへのアクセスを許可する、あるいは不許可とするPC端末、ソフトウェア、人員を特定すること。 - 設定および監視:

ハードウェアやソフトウェアの設定を意図的に管理し、絶対に必要な場合にのみ特定の担当者に管理者権限やアクセス権を付与すること。ネットワークのポート、プロトコル、およびサービスの使用状況を監視すること。ファイアウォールやルータなどのネットワークインフラ機器にセキュリティ設定を実施し、悪意のあるアプリケーションの実行を防ぐためにソフトウェアの許可リストを作成すること。 - 最新のパッチおよびアップデートの適用:

定期的に脆弱性評価を実行し、OSやアプリケーションに対して最新のパッチまたは仮想パッチを適用すること。インストールされているソフトウェアやアプリケーションがすべて最新版に更新されていることを確認すること。 - システムおよび復旧データの保護:

データ保護、バックアップ、リカバリの実施方法を管理すること。使用するすべてのPC端末やプラットフォームに多要素認証(MFA)を導入すること。 - セキュリティ層の保護および防御:

サンドボックス分析を行い、悪質な電子メールを調査してブロックすること。電子メール、エンドポイント、ウェブ、ネットワークなど、システムの全レイヤーに最新のセキュリティソリューションを導入すること。システム内の不審なツールの存在など、攻撃の初期兆候を発見し、人工知能(AI)や機械学習を搭載したものなど、高度な検知技術を有効化すること。 - トレーニングやテストの実施:

セキュリティスキルの評価と全担当者へのトレーニングを定期的に行い、レッドチームによる演習やペネトレーションテストを実施すること。

■ トレンドマイクロの対策

「Trend Micro Vision One 」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One

」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One 」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

法人向けのエンドポイント製品「Trend Micro Apex One 」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター

」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によるウイルス検出と同時に、機械学習型検出や挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであっても警告可能です。

ビジネスセキュリティサービス」では、「FRS」技術によるウイルス検出と同時に、機械学習型検出や挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであっても警告可能です。

また「Trend Micro Apex One 」は事前防御(EPP)と事後対応(EDR)を統合し、高い防御力を実現します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

」は事前防御(EPP)と事後対応(EDR)を統合し、高い防御力を実現します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

「Trend Micro Hybrid Cloud Security」として提供されるセキュリティソリューションは、クラウドネイティブシステムとその多様なレイヤーを保護するのに役立ちます。ソリューションとして提供される製品群は継続的インテグレーションおよび継続的デリバリー(CI / CD)パイプラインとアプリケーションの自動保護を提供するクラウドビルダー向けのセキュリティサービスプラットフォーム「Trend Micro Cloud One 」を利用しています。また、セキュリティの問題をいち早く特定して解決し、DevOpsチームの問題解決速度を改善するのにも役立ちます。Trend Micro Cloud One

」を利用しています。また、セキュリティの問題をいち早く特定して解決し、DevOpsチームの問題解決速度を改善するのにも役立ちます。Trend Micro Cloud One には、以下が含まれています。

には、以下が含まれています。

- 「Trend Micro Cloud One

Workload Security」:データセンター、クラウド、 コンテナを保護する多層防御・脆弱性対策を提供するクラウド型セキュリティ

Workload Security」:データセンター、クラウド、 コンテナを保護する多層防御・脆弱性対策を提供するクラウド型セキュリティ - 「Trend Micro Cloud One

Container Security」:コンテナイメージのスキャン、アドミッションコントロール、コンテナの実行時保護をまとめて実現

Container Security」:コンテナイメージのスキャン、アドミッションコントロール、コンテナの実行時保護をまとめて実現 - 「Trend Micro Cloud One

File Storage Security」:クラウドファイル/オブジェクトストレージのためのセキュリティ

File Storage Security」:クラウドファイル/オブジェクトストレージのためのセキュリティ - 「Trend Micro Cloud One

Network Security」:マルチクラウド環境のための強力なネットワークレイヤのセキュリティ

Network Security」:マルチクラウド環境のための強力なネットワークレイヤのセキュリティ - 「Trend Micro Cloud One

Application Security」:コンテナ、サーバレスなどに構築された最新のアプリケーションおよびAPI向けセキュリティ

Application Security」:コンテナ、サーバレスなどに構築された最新のアプリケーションおよびAPI向けセキュリティ - 「Trend Micro Cloud One

Conformity」:クラウドインフラストラクチャの継続的なセキュリティ、コンプライアンス対応状況の確認および可視化

Conformity」:クラウドインフラストラクチャの継続的なセキュリティ、コンプライアンス対応状況の確認および可視化

スパムメールへの対策は、法人向けメールセキュリティ製品/サービスである「Trend Micro Email Security 」、「Deep Discovery

」、「Deep Discovery Email Inspector」や「Trend Micro Cloud App Security

Email Inspector」や「Trend Micro Cloud App Security 」などにより不審なメールやその添付ファイルをブロックすることができます。

」などにより不審なメールやその添付ファイルをブロックすることができます。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

■ Cringの攻撃手法

ATT&CK Matrix for ENTERPRISE により分類したCringの TTPは以下の通りです:

| 戦術(Tactics) | 手法(Technique) |

| 初期アクセス(Initial Access) | T1078: Valid Accounts T1190: Exploit Public-Facing Application |

| 実行(Execution) | T1059: Command and Scripting Interpreter |

| 永続性(Persistence) | T1546.012: Event Triggered Execution: Image File Execution Options Injection |

| 特権の昇格(Privilege Escalation) | T1078.002: Valid Accounts: Domain Accounts |

| セキュリティ回避(Defense Evasion) | T1562.001: Impair Defenses: Disable or Modify Tools T1070.004: Indicator Removal on Host: File Deletion |

| 認証情報へのアクセス(Credential Access) | T1003: OS Credential Dumping T1552: Unsecured Credentials |

| 探索(Discovery) | T1083: File and Directory Discovery |

| ラテラルムーブメント/横展開(Lateral Movement) | T1570: Lateral Tool Transfer T1105: Remote File Copy T1021: Remote Services |

| コマンド&コントロール(Command and Control) | T1090: Proxy T1105: Ingress Tool Transfer T1043: Commonly Used Port T1188: Multi-hop Proxy T1094: Custom Command and Control Protocol |

| 情報送出(Exfiltration) | T1041: Exfiltration Over C2 Channel |

| 影響(Impact) | T1486: Data Encrypted for Impact T1489: Service Stop T1485: Data Destruction T1490: Inhibit System Recovery |

参考記事:

- 「Examining the Cring Ransomware Techniques」

by Warren Sto.Tomas

記事構成:岡本 勝之(セキュリティエバンジェリスト)

平子 正人(セキュリティマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro Research)

Research)

The post ランサムウェア「Cring」の攻撃手法を解説 first appeared on トレンドマイクロ セキュリティブログ.