バンキングマルウェア「ZBOT(別名:Zeus)」は、過去20年間で最も多くの被害をもたらした古くから存在するマルウェアファミリの1つです。ZBOTは2006年に初めて登場した後、2011年にアンダーグラウンドフォーラム上にそのソースコードを流出させたことで、その後数年間にわたって企業や組織を悩ませる新たな亜種を数多く登場させることになります。

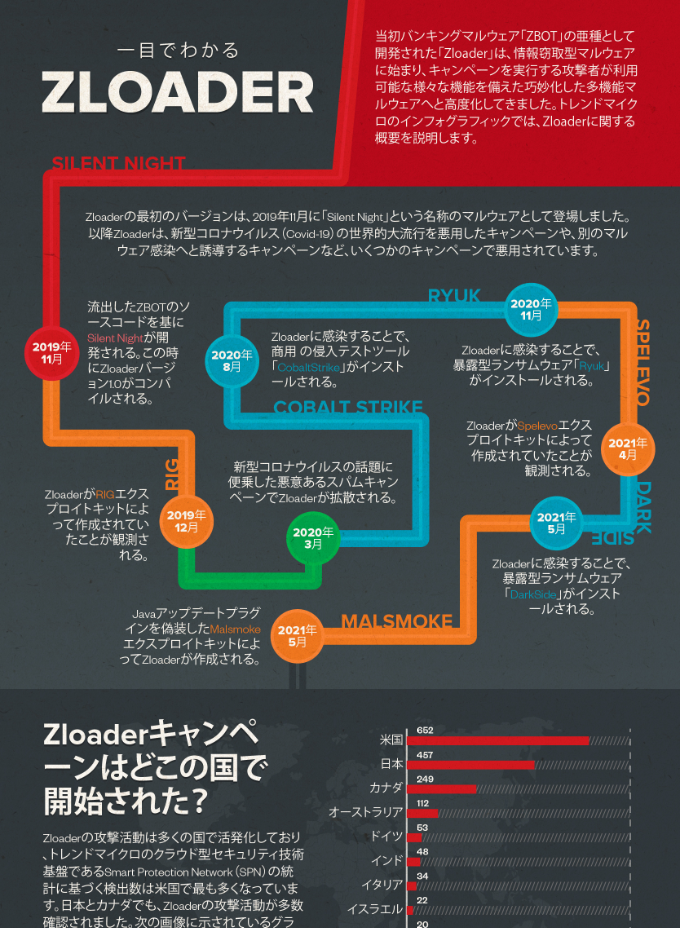

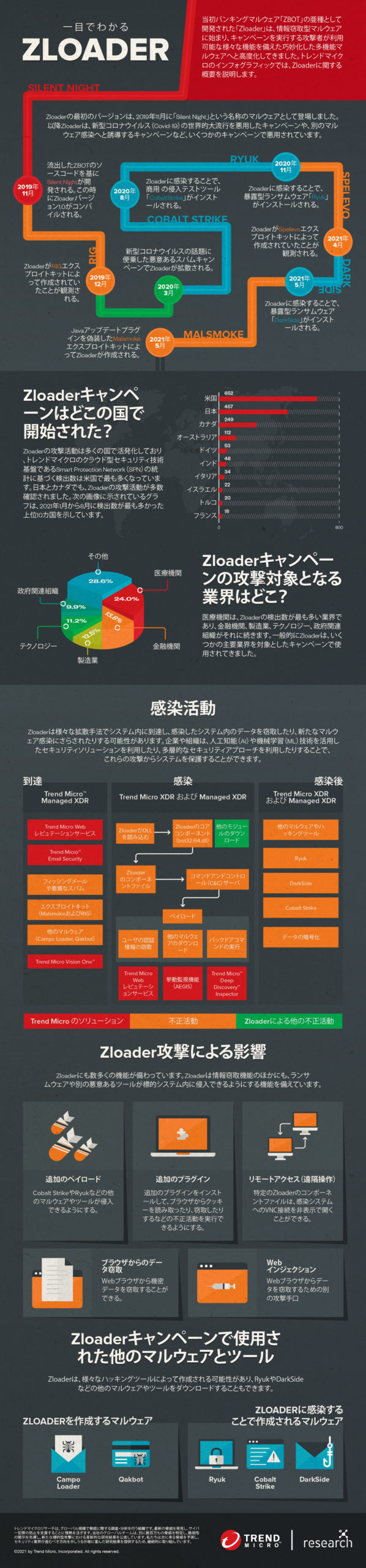

最近確認されたZBOTの中で最も注目すべき亜種の一つが「Zloader」です。2019年後半に「Silent Night」という名前で初めてコンパイルされたZloaderは、情報窃取型マルウェアに始まり、「Cobalt Strike」、「DarkSide」、「Ryuk」などの他のマルウェアやツールをインストールして実行するための手段を攻撃者に提供する多機能ドロッパーへと高度化してきました。さらにZloaderは、攻撃者にリモートアクセス(遠隔操作)を提供したり、さらなる不正活動を可能にするプラグインをインストールしたりする機能も備えています。

Zloaderには、電子メールを介した攻撃、あるいは他のマルウェアやハッキングツールによってダウンロードされるなど、複数の侵入方法が採用されています。個人ユーザや法人組織がZloaderまたは同様の侵入方法を用いる他のマルウェアへの感染被害を回避するための最も基本的かつ確実な方法の一つは、電子メールにセキュリティのベストプラクティスを適用することです。これには、不審な内容のメール、あるいは身に覚えのない送信元からのメールに添付されたファイルのダウンロードや本文中のURLリンク先の選択を避けるなどの対策が含まれます。

Zloaderは、その汎用性の高さから、「サービスとしてのマルウェア(Malware-as-a-Service)」を利用するために使用料を払っても構わないと考える攻撃者に人気があり、彼らの攻撃活動において効果的なキャンペーンツールとなっているようです。過去に行われたキャンペーンでは、新型コロナウイルス(COVID-19)の世界的大流行などの時事問題を悪用した手口が確認されましたが、今後、他の攻撃者によるキャンペーンにおいても、このような手口が用いられることが予想されます。

■ トレンドマイクロの対策

企業や組織は、堅牢なセキュリティソリューションやサービスを採用することで、Zloaderなどの脅威がもたらす影響被害を軽減することができます。

「Trend Micro XDR」は高度な分析と人工知能(AI)技術を使用して、エンドポイント、メール、ネットワークなどのアラートを相関させ、一つの防御ポイントの情報だけではわからないような脅威を可視化し、深刻度のレベルに応じて優先順位を付けます。これにより、企業は攻撃がどのように開始され、どの程度拡散しているかを迅速に把握でき、被害を最小化することができます。

「Trend Micro Vision One 」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One

」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One 」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

■ Zloaderの攻撃手法

ATT&CK Matrix for ENTERPRISEにより分類したZloaderのTTPは以下の通りです:

| 戦術(Tactic) | MITRE IDおよび手法(Technique) | 詳細 |

| 初期アクセス(Initial Access) | T1189 – Drive-by Compromise | Zloaderは、エクスプロイトキット「Malsmoke」「RIG」「Spelevo」を介したドライブ・バイ・ダウンロード攻撃を通じてダウンロードされる可能性があります。 |

|---|---|---|

| T1566 – Phishing | Zloaderは、XLSファイル(ダウンローダ)が添付されたフィッシングメールを介して到達する可能性があります。 | |

| 実行(Execution) | T1204 – User Execution | ユーザは、XLSファイル(Zloaderのダウンローダ)を手動で実行する可能性があります。 |

| T1064 – Scripting | Zloaderは、VBSあるいはJavaスクリプトによってダウンロードされる可能性があります。 | |

| T1059 -Command and Scripting Interpreter | ||

| T1106 – Native API | Zloaderは、user32.dllまたはntdll.dllからネイティブAPIをフックして、ZloaderDLLに実行するようリダイレクトします | |

| 永続性(Persistence) | T1060 – Registry Run Keys/Startup Folder | 以下のレジストリを使用して活動の持続化を行います。 HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run |

| T1547- Boot or Logon Autostart Execution | ||

| 特権の昇格(Privilege Escalation) | T1055 – Process Injection | Zloaderは、ローダあるいはコアコンポーネントをmsiexec.exeにインジェクションします。 |

| セキュリティ回避(Defense Evasion) | T1027 – Obfuscated files or information | Zloaderは、標準化された方法で算術関数を提示したり、定数を直接ハードコーディングしたりする代わりに、様々な専用関数の形式でこれらを難読化することにより、解析者を混乱させようと試みます。 |

| T1140 – Deobfuscate/ Decode Files or Information | Zloaderは排他的論理和(XOR)方式を実行して、難読化された文字列や情報をデコードします。 | |

| T1497 – Virtualization/ Sandbox Evasion | Zloaderのダウンローダスクリプトは、仮想環境内で実行されているかどうかを確認し、仮想環境で実行されている場合は正しく実行されません。 | |

| 認証情報へのアクセス(Credential Access) | T1056 – Input Capture | Zloaderはブラウザ上でキー入力操作情報を窃取します。 |

| T1539 – Steal Web Session Cookie | Zloaderは、Chrome、Firefox、Internet Explorerからクッキーを窃取します。 | |

| 探索(Discovery) | T1083 – File and Directory Discovery | Zloaderは、\ Mozilla \ Firefox \ Profilesなどの特定のディレクトリからファイルを見つけ出してクッキーを窃取します。 |

| T1012 – Query Registry | ||

| 情報収集(Collection) | T1185 – Man in the Browser | Zloaderは、独自の(偽の)証明書をインストールする必要があります。また、Man-In-The-Browser(MITB)攻撃を展開する前にローカルプロキシを実行する必要があります。 |

| T1179 – Hooking | ||

| コマンド&コントロール(Command and Control) | T1001 – Data Obfuscation | C&C通信は、RC4またはXORアルゴリズムで暗号化されます。このアルゴリズムで文字列の各文字は、既にXORで暗号化された文字を用いてXORで暗号化されます。 |

| T1090 – Proxy | ブラウザ内にインジェクションされたZloaderのコンポーネントは、プロキシを介してトラフィックをリダイレクトする役割を担います。 | |

| T1071- Application Layer Protocol | 以下のコマンドを実行します。

user_execute – %TEMP%フォルダ内に実行ファイルをダウンロードして実行(オプションでパラメータを使用) user_cookies_get – すべての既知のブラウザからクッキーを窃取 user_url_block – カレントユーザのURLアクセスをブロック bot_uninstall – カレントユーザからボットを完全に削除 user_password_get – 標的のブラウザからパスワードを窃取 user_files_get – 感染端末内のドキュメントを検索してアップロード(.txt、.docx、xls、.wallet.dat) |

|

| T1219 – Remote Access Software | Zloaderは感染端末を制御するためにVNCツールをダウンロードして実行します。 | |

| 情報送出(Exfiltration) | T1041 – Exfiltration Over C&C Channel | 詐取したクッキー、スクリーンショット、プロセスの一覧などのZloaderが収集したデータは、C&Cサーバに送信されます。 |

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Zloader Campaigns at a Glance」

by Trend Micro

記事構成:岡本 勝之(セキュリティエバンジェリスト)

平子 正人(セキュリティマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro Research

Research

The post マルウェア「Zloader」の歴史と攻撃手法を概説 first appeared on トレンドマイクロ セキュリティブログ.